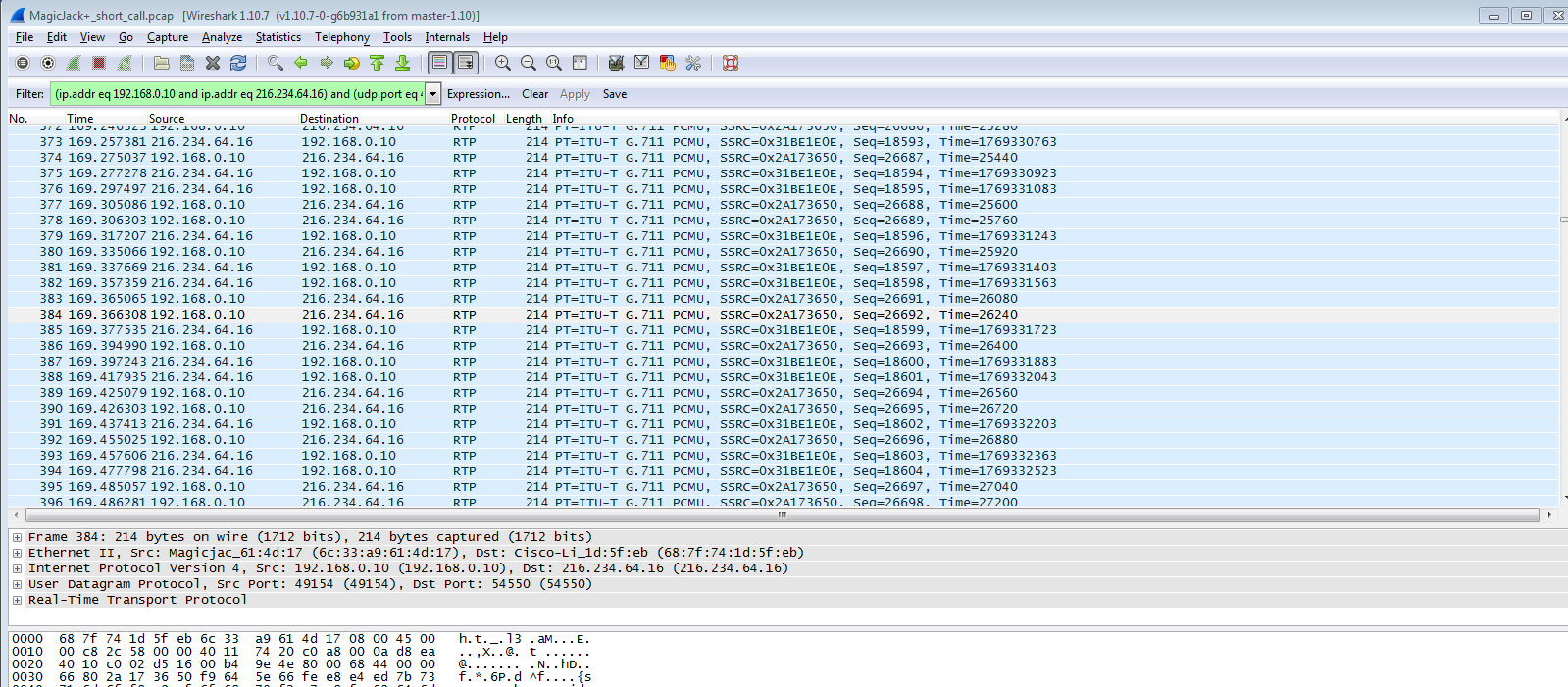

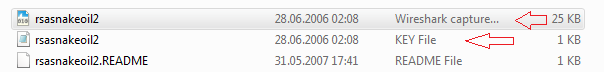

Bilgisayara bağlı olan her türlü ağ kartlarındaki (Ethernet kartı veya modem kartları) tüm TCP/IP mesajlarını analiz edebilen bir programdır. Wireshark, günümüzde çok amaçlı kullanılır. Şebeke problemlerinde sorun çözmek, güvenlik problemlerini sınamak, uygulamaya konan protokollerde oluşan hataları onarmak veya arındırmak, ağ protokolünün içerisindeki bilgileri öğrenebilmek için Wireshark programı kullanılır. Wireshark Özellikleri Unix ve Windows işletim sistemleri için uygundur. Yerel ağ arayüzünden paketleri tutar, ayrıntılı bir şekilde protokol bilgileriyle görüntüler. Tutulan paketleri kaydetme özelliği vardır. Çeşitli kriterlerde paket arar ve filtreler (süzer). Alınan veya gönderilen paketleri filtrelemeyi baz alarak renklere ayırır ve katagorize eder. Çeşitli istatistikleri, yapılan ayarlar doğrultusunda, kullanıcıya sunar. Birçok protokol için şifre çözme desteği sunar. Örneğin; IPsec, Internet Protocol Security (İnternet Güvenlik Protokolü) ISAKMP, Internet Secu