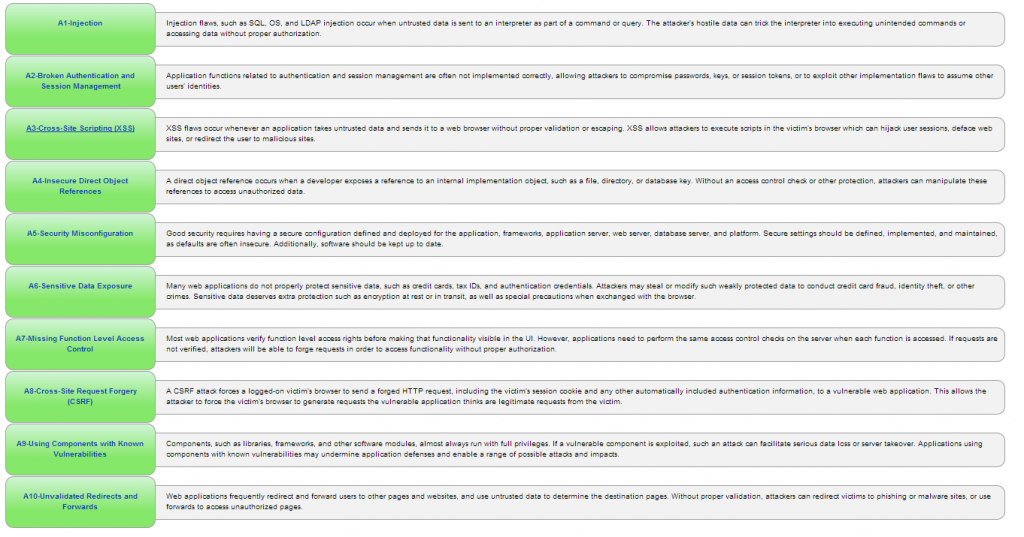

OWASP Nedir? OWASP Web Uygulaması Kurulumu ve Kullanımı-1

OWASP , Open Web Application Security Project’nin kısaltılmış halidir. Açık web uygulama güvenliği projesi anlamına gelen OWASP, güvensiz yazılımların oluşturduğu problemlere karşı mücadele etmek için kurulmuş bir topluluktur. OWASP’ın tüm araçları, dokümanları, listeleri, ve bölümleri ücretsiz olarak her yazılım güvenliği çalışanı ve meraklısına sunulmuştur. OWASP hiç bir teknoloji şirketine bağlı olmayıp OWASP topluluğun ihtiyaçlarını karşılamak için kurulmuştur.2013 yılı için zafiyet top 10 listesi aşağıdaki gibidir.