Session Fixation(Oturum Sabitleme) Saldırısının Test Edilmesi

Session Fixation(Oturum Sabitleme) saldırısı, herhangi bir web sitesine giriş yaparken tarayıcının veya sitenin bize sunmuş olduğu "Oturum id-Session id" bilgisinin açıklığından kaynaklanır.Siteye login olurken bize tahsis edilen Session id değeri ile login olduktan sonra tahsis edilen Session id değerinin aynı olmasından dolayı bu saldırı başarılı olur.Saldırgan bize farklı bir Session id değeri ile sitede dolaşmamızı(siteye saldırganın yolladığı session id yi kabul ettirmeyi) sağlayarak saldırıyı gerçekleştirir.Başarılı olan bu saldırıyı ile saldırgan login olmadan bizim bilgilerimizle sitede işlem gerçekleştirir.

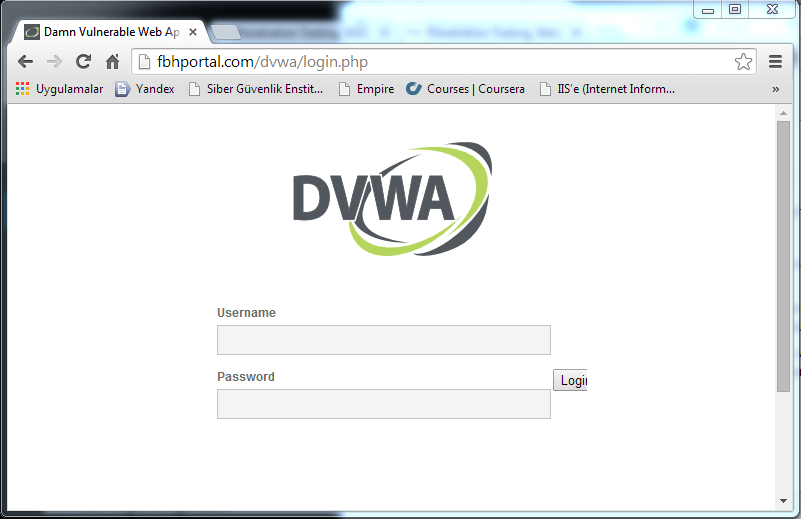

Aşama-1: Kurban siteye login olur.

Aşama-2: Site kullanıcı için bir session id değeri üretir.

Aşama-3: Kurban sitede dolaşırken Session Id değeri aynıdır.

Aşama-4:Saldırgan saldıracağı site için bir Session Id değeri üretir.

Aşama-5: Saldırgan mail vb. yollarla bu Session Id değerinin kurbana yollar.Kurban aşağıdaki url adresini içinde barındıran (http://goo.gl/J9G6cO) linki tıklayınca saldırganın saldırı için hazırladığı Session id (PHPSESSID=nhpprj9s9dv9gvlmdkebiitkm3) değerini sunucuya kabul ettirmiş oldu.

Aşama-6: Kurban sitede dolaşırken session id değeri aşağıdaki gibidir.

Aşama-7: Saldırgan kurbana yolladığı linkteki adresi girer ve siteye login olmadan işlem yapar.

Aşama-8: Saldırgan artık kurbanın bilgilerini elde etti.Saldırı başarılı oldu.

Çözüm olarak söyleyebileceğim ise; daha az session kullanımı,kullanılan session değerlerinin şifrelenmiş olması,session değerlerinin birbirleriyle bağlantılarının kurulamayacak şekilde dizaynı ve session yaşam süreleri iyi yapılandırılırsa bu tip ataklardan daha az etkilenilir.

Yorumlar